CYBER EXPERTS PROGRAM

Per il tuo staff IT

CYBER SECURITY UPSKILL IT STAFF

Condividi questo corso:

Condividi su facebook

Condividi su twitter

Condividi su linkedin

Menu

CS-Up-0

Cyber DEFENDER 0

Per professionisti in ambito ITC che intendono sviluppare competenze nella protezione digitale degli asset aziendali. Questo primo coros è adatto per familiarizzare con l'ambiente Cyber.

CYBER DEFENDER 0

4 settimane 25h/settimana

Cyber Defender 0 è un corso introduttivo e opzionale per gli studenti che non hanno esperienza approfondita di reti e calcolatori. Ideale per chi proviene dal un Help desk e funzioni di supporto IT.

Vail al corso

Cyber Defender 0 è un corso introduttivo e opzionale per gli studenti che non hanno esperienza approfondita di reti e calcolatori. Ideale per chi proviene dal un Help desk e funzioni di supporto IT.

CS-UP-1

CYBER DEFENDER 1

Gli studenti acquisiranno le competenze di base per analizzare il traffico di rete a livello di pacchetto, analizzare i registri di sistema e di rete per individuare indicatori di compromissione. Il modulo

affronterà tecniche più complesse di log analysis e analisi dinamica di potenziali malware.

CYBER DEFENDER 1

6 settimane 25h/settimana

Prerequisiti: conoscenza applicata di reti e protocolli informatici, conoscenza dei sistemi operativi Windows e Linux ed esperienza nell'uso dei comandi shell.

Vail al corso

Prerequisiti: conoscenza applicata di reti e protocolli informatici, conoscenza dei sistemi operativi Windows e Linux ed esperienza nell'uso dei comandi shell.

CS-UP-2

CYBER DEFENDER 2

li studenti apprenderanno le competenze di base per condurre analisi forensi di memoria e file system

guidati da una serie di indicatori di compromesso. Continueranno quindi a imparare i metodi per rispondere in modo appropriato ad un incidente di sicurezza.

CYBER DEFENDER 2

15 settimane 25h/settimana

L'accesso a questo modulo richiede il completamento del modulo CS-UP-1

Vail al corso

L'accesso a questo modulo richiede il completamento del modulo CS-UP-1

CONTENUTI CYBER DEFENDER 0

Cosa Farai

- Investigherai comportamenti sospetti

- analizzerai log di attività di scanning

imparerai a..

- ad impersonarti in un hacker (Ethical!!)

- ad identificare le vulnerabilità di un normale portale web

- a violare una password

- ad analizzare il traffico di rete a livello di protocollo

- a riconoscere i malware

- a prendere dimestichezza con le diverse caratteristiche di un kit di attacco

Durata e info

- se mi dedichi 5 ore al giorno raggiungerai i tuoi obiettivi in 4 settimane

-

avrai un mentor che ti segue per tutto il percorso per darti le dritte giuste e per spronarti quando serve!

-

puoi studiare di giorno, la sera e anche i weekend!

CONTENUTI CYBER DEFENDER 1

Cosa Farai

- Analizzerai del traffico malevolo sul web

- Analizzerai un tentativo di intrusione remota

- Investigherai un incidente usando un SIEM

- inizierai a comprendere i diversi malware

Imparerai a..

- ad analizzare il traffico sospetto in PCAP usando snort e Wireshark

- ad analizzare e correlare tra loro i log di sistema e di rete usando Splunk

- a riconoscere un Brute-forcing attack

- a D utilizzare indicatori di compromissione per determinare se i dispositivi sono stati attaccati

- ad usare opensource thread intelligence per identificare specifici malware

Durata e info

- se mi dedichi 5 ore al giorno raggiungerai i tuoi obiettivi in 6 settimane

-

avrai un mentor che ti segue per tutto il percorso per darti le dritte giuste e per spronarti quando serve!

-

puoi studiare di giorno, la sera e anche i weekend!

CONTENUTI CYBER DEFENDER 2

Cosa Farai

- Esaminerai una compromissione di area di memoria

- Condurrai un'esaminazione fornse di uno disco storage

- Imparerai a redigere un rapporto investigativo nel dettaglio per personale tecnico e non

- osserverai e criticherai una risposta ad un attacco cyber confrontandolo con il incidente response plan e identificando eventuali errori o discrepanze

Imparerai a..

- a comprendere la struttura dei processi in memoria usando Volatility

- a formulare un piano per l'investigazione forense di una memoria

- estrarre, circonscrivere, documentare un malware durante le attività forensi di un immagine disco

- determinare la modalità e la portata dell'attacco e della variante del malware usato

- a generare una timeline dettagliata degli eventi diretti e collaterali

- a redigere un rapporto dettagliato di un attacco cyber (tempi, modi e azioni)

- a riconoscere gli errori comuni e da evitare nella comunicazione di un incidente

- acquisire le best practice in ambito cyber

Durata e info

- se mi dedichi 5 ore al giorno raggiungerai i tuoi obiettivi in 6 settimane

-

avrai un mentor che ti segue per tutto il percorso per darti le dritte giuste e per spronarti quando serve!

-

puoi studiare di giorno, la sera e anche i weekend!

Perchè i miei programmi formativi

Incrementa le tue conoscenze e non avrai concorrenza!

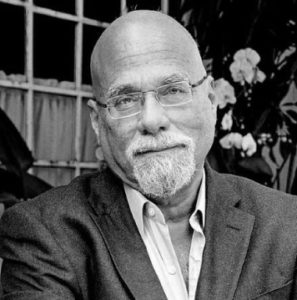

Ciao!

Sono Roger SCHANK.

Ho insegnato per oltre 35 anni nei più importanti atenei sviluppando corsi su corsi per i miei studenti. Ed è grazie a questa esperienza che ho maturato questo approccio, unico, divertente e gratificante, “Story-Centered-Curricula” che rivoluziona le metodologie di insegnamento.

Questo che ti sto presentando oggi non è un corso ma un “deep dive” nel mondo della cyber security dove imparerai “sporcandoti le mani”. Ma credimi, diventerai un esperto.

Quando avrai finito il programma, sarai in grado di proteggere l’azienda per cui lavorerai!