CYBER EXPERTS PROGRAM

FORGIAMO NUOVI TALENTI

CYBER SECURITY EXPERT PROFESSIONAL

Condividi questo corso:

Condividi su facebook

Condividi su twitter

Condividi su linkedin

Menu

CS-EXP-DIVE

IMMEDIATE IMMERSION

Gli attacchi informatici sono considerati uno dei cinque principali rischi per le aziende a livello globale e il livello di minacce da parte di sceneggiatori, cyber criminali e persino attori dello stato-nazione aumenta ogni giorno. Le aziende subiscono letteralmente migliaia di attacchi informatici al giorno

IMMEDIATE IMMERSION

3 settimane 25h/settimana

Immediate Immersion è progettato per impartire competenze di base sulla sicurezza informatica e per aiutare gli studenti a determinare se le carriere nella sicurezza informatica sono adatte a loro.

Vail al corso

Immediate Immersion è progettato per impartire competenze di base sulla sicurezza informatica e per aiutare gli studenti a determinare se le carriere nella sicurezza informatica sono adatte a loro.

CS-EXP-DEF

CYBER DEFENSE

Cyber Defense si concentra sulle competenze necessarie per proteggere l'infrastruttura digitale. Riprendendo dal modulo precedente, questo programma ti farà iniziare il percorso per diventare un "Cyber Expert".

CYBER DEFENSE

11 settimane 25h/settimana

Lo sviluppo del programma è stato finanziato, in parte, dal Dipartimento della Difesa degli Stati Uniti e il curriculum è stato progettato in collaborazione con esperti del settore. L'accesso a questo modulo richiede il completamento del modulo CS-EXP-DIVE

Vail al corso

Lo sviluppo del programma è stato finanziato, in parte, dal Dipartimento della Difesa degli Stati Uniti e il curriculum è stato progettato in collaborazione con esperti del settore. L'accesso a questo modulo richiede il completamento del modulo CS-EXP-DIVE

CS-EXP-EXP

Exploitation and Reverse Engineering

Sei pronto a prendere il tuo posto in prima linea nelle operazioni cyber?

Il modulo Exploitation & Reverse Engineering si concentra sulle principali abilità offensive. Diventerai un esperto di cyber Operation, sarai in grado di effettuare "penetration test" per valutare la vulnerabilità dei componenti in essere presso la tua azienda.

Il modulo Exploitation & Reverse Engineering si concentra sulle principali abilità offensive. Diventerai un esperto di cyber Operation, sarai in grado di effettuare "penetration test" per valutare la vulnerabilità dei componenti in essere presso la tua azienda.

Exploitation and Reverse Engineering

15 settimane 25h/settimana

Lo sviluppo del programma è stato finanziato, in parte, dal Dipartimento della Difesa degli Stati Uniti e il curriculum è stato progettato in collaborazione con DoD ed esperti del settore.

L'accesso a questo modulo richiede il completamento dei moduli CS-EXP-DIVE e CS-EXP-DEF

Vail al corso

Lo sviluppo del programma è stato finanziato, in parte, dal Dipartimento della Difesa degli Stati Uniti e il curriculum è stato progettato in collaborazione con DoD ed esperti del settore.

L'accesso a questo modulo richiede il completamento dei moduli CS-EXP-DIVE e CS-EXP-DEF

CONTENUTI IMMEDIATE IMMERSION

Cosa Farai

- Ragiona come un hacker per pianificare ed eseguire un attacco informatico

- Identifica le vulnerabilità di un portale web

- Impara a proteggere il sito eliminando le vulnerabilità trovate

- Comprendi come analizzare il traffico di rete malevolo

Cosa imparerai..

- ad impersonarti in un hacker (Ethical!!)

- ad identificare le vulnerabilità di un normale portale web

- a violare una password

- ad analizzare il traffico di rete a livello di protocollo

- a riconoscere i malware

- a prendere dimestichezza con le diverse caratteristiche di un kit di attacco

Durata e info

- se mi dedichi 5 ore al giorno raggiungerai i tuoi obiettivi in 3 settimane

-

avrai un mentor che ti segue per tutto il percorso per darti le dritte giuste e per spronarti quando serve!

-

puoi studiare di giorno, la sera e anche i weekend!

CONTENUTI CYBER DEFENSE

Cosa Farai

- Analizzerai un tentativo di intrusione da remoto

- Analizzerai un possibile attacco cyber

- Redigerai un rapporto con indicatori di compromissione per un analisi forense

- Ricercherai del malware attraverso l'analisi forense della memoria

- Ricercherai del malware su un disco di sistema

- Imparerai a redigere un rapporto investigativo

Cosa imparerai..

- a familiarizzare con l'analisi del traffico della rete

- ad analizzare e correlare tra loro i log di sistema e di rete

- ad eseguire l'analisi statica e dinamica dei file dannosi per identificare gli indicatori di compromissione

- a governare l'analisi forense della memoria

- a governare l'analisi forense degli storage

- a redigere un rapporto dettagliato di un attacco cyber (tempi, modi e azioni)

- .. a gestire situazioni complesse, i metodi di ricerca efficaci, pianificare, disegnare a attuare piani di test... quelle capacità cognitive che nel tuo mondo faranno la differenza

Durata e info

- se mi dedichi 5 ore al giorno raggiungerai i tuoi obiettivi in 11 settimane

-

avrai un mentor che ti segue per tutto il percorso per darti le dritte giuste e per spronarti quando serve!

-

puoi studiare di giorno, la sera e anche i weekend!

-

In questo modulo non potrai permetterti di fallire. Dovrai assicurare che l'azienda per cui lavori sia costantemente protetta da attacchi criminali. Il futuro di centinaia di di colleghi dipende dal tuo operato!

CONTENUTI CYBER EXPLOITATION AND REVERSE ENGINEERING

Cosa Farai

- Analizzerai dei file sospetti

- Analizzerai file sospetti indiretti e relazionati

- analizzerai le credenziali delle app. FTP

- condurrai OSINT ("OpenSourceIntelligence") analisi

- svilupperai un meccanismo di buffer exploit overflow

- perfezionerai un meccanismo di buffer exploit overflow

- Imparerai a sfuggire ad un antivirus

- Imparerai a creare un malware payload

- ad attaccare un individuo (spearphishing) in un'azienda

- ad accedere ad un database

- a colpire un ente/stato

Cosa imparerai..

- a familiarizzare con il pensiero malefico degli hacker

- ad eseguire tecniche di reverse engineering su file binari (.exe)

- a condurre open source intelligence

- a conoscere le tecniche di attacco su server, database e software applicativo

- a sviluppare metodi di attacco customizzati

- a bypassare software antivirus

- a sviluppare tecniche di attacco spearphising

- a pianificare e condurre attacchi complessia

Durata e info

- se mi dedichi 5 ore al giorno raggiungerai i tuoi obiettivi in 15 settimane

-

avrai un mentor che ti segue per tutto il percorso per darti le dritte giuste e per spronarti quando serve!

-

puoi studiare di giorno, la sera e anche i weekend!

-

In questo modulo imparerai a sviluppare le competenze di un penetration tester e di un professionista nelle operazioni cyber

- conoscere come il nemico attacca è quello che ti serve per gestire al meglio la tua strategia di difesa!

Perchè i miei programmi formativi

Incrementa le tue conoscenze e non avrai concorrenza!

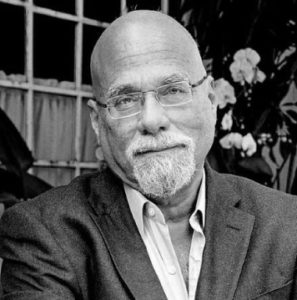

Ciao!

Sono Roger SCHANK.

Ho insegnato per oltre 35 anni nei più importanti atenei sviluppando corsi su corsi per i miei studenti. Ed è grazie a questa esperienza che ho maturato questo approccio, unico, divertente e gratificante, “Story-Centered-Curricula” che rivoluziona le metodologie di insegnamento.

Questo che ti sto presentando oggi non è un corso ma un “deep dive” nel mondo della cyber security dove imparerai “sporcandoti le mani”. Ma credimi, diventerai un esperto.

Quando avrai finito il programma, sarai in grado di proteggere l’azienda per cui lavorerai!